|

||||||||||||||||||||||||||||||

| <Добавить в Избранное> <Сделать стартовой> <Реклама на сайте> <Контакты> | ||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||

Сети -> Internet -> Политики безопасности компании при работе в Internet | ||||||||||||||||||||||||||||||

Политики безопасности компании при работе в InternetКак правило, руководители отечественных предприятий рассматривают проблему защиты конфиденциальной информации преимущественно с технической точки зрения. При этом решение проблемы связывается с приобретением и настройкой соответствующих аппаратно-программных средств защиты информации. Однако для эффективной организации режима информационной безопасности компании этого недостаточно. Для того чтобы убедиться в этом, проведем анализ современного рынка средств защиты конфиденциальной информации и покажем "подводные" камни существующих технологий. Затем обоснуем необходимость разработки политики безопасности, под которой понимается некоторый набор общих принципов, правил и практических рекомендаций по обеспечению информационной безопасности компании при работе в Internet. Анализ отечественного рынка средств защиты информацииСовременный рынок средств защиты информации можно условно разделить на две группы:

Например, для защиты конфиденциальной информации в органах исполнительной власти предъявляются следующие требования.

Для выполнения перечисленных требований и надлежащей защиты конфиденциальной информации в госструктурах принято использовать сертифицированные средства. Например, средства защиты от несанкционированного доступа (НСД), межсетевые экраны и средства построения VPN, средства защиты информации от утечки за счет ПЭМИН и прочие. В частности, для защиты информации от НСД рекомендуется использовать аппаратно-программные средства семейств Secret Net («Информзащита»), Dallas Lock («Конфидент»), «Аккорд» (ОКБ САПР), электронные замки «Соболь» («Информзащита»), USB-токены («Аладдина») и прочие. Для защиты информации, передаваемой по открытым каналам связи рекомендованы аппаратно-программные межсетевые экраны с функциями организации VPN, например, Firewall-1/VPN-1 (Check Point),«"Застава» («Элвис+»), VipNet («Инфотекс»), «Континент» («Информзащита»), ФПСН-IP («АМИКОН») и другие. Средства защиты информации для коммерческих структур более многообразны, среди них:

Дадим краткую характеристику перечисленным средствам защиты. Средства управления обновлениямиВнедрение средств управления обновлениями программных компонент АС, например Microsoft Software Update Services, позволяет уменьшить объем Интернет-трафика компании в целом. Так как становится возможным организовать и котролировать необходимые обновления программных компонент АС компании с одной точки - выделенного внутреннего сервера. При этом предприятие получает следующие преимущества:

Средства межсетевого экранированияМежсетевые экраны (брандмауэры) используются как средства защиты от несанкционированного доступа периметра сети и основных критичных компонент АС. Межсетевые экраны (МЭ) позволяют обеспечивать защиту на уровне доступа к компонентам и сети в целом (MAC-адреса), на сетевом уровне (контроль IP-адресов), на транспортном уровне ("машины состояний" основных протоколов), на прикладном уровне (прокси-системы). Характеристики рынка МЭ представлены на диаграмме 1.

Диаграмма 1. Magic Quadrant for Firewall, 4H04 Средства построения VPNСредства построения виртуальных частных сетей,VPN, используются для организации для защиты трафика данных, передаваемых по открытым каналам связи. При этом защита организуется на физическом уровне (защита кабелей, экранизация наводок), на сетевом уровне (например, шифрование трафика от компьютера до компьютера на основе протокола IPsec), на транспортном уровне (например, шифрование данных, передаваемых одним приложением другому (на другом компьютере) на основе протокола SSL), на прикладном уровне (например, шифрование данных приложением самостоятельно). На диаграмме 2 представлена оценка рынка SSL VPN.

Диаграмма 2. Magic Quadrant for SSL VPNs, 4H04 Средства контроля доступаПоявление средств контроля доступа обусловлено необходимостью регламентировать доступ множества пользователей к приложениям и информационным ресурсам компании. Данные средства осуществляют аутентификацию (точное опознание) подключающихся к АС пользователей и процессов, авторизацию (наделение определенными полномочиями) пользователей и процессов. Состояние рынка средств контроля доступа представлено на диаграмме 3.

Диаграмма 3. Magic Quadrant for Extranet Access Management, 1H04 Средства обнаружения вторжений и аномалийСредства обнаружения вторжений, IDS (Intrusion Detection Systems) и аномалий позволяют с помощью некоторого регламента проверок контролировать состояние безопасности корпоративной сети в реальном масштабе времени. Общий анализ рынка систем обнаружений и аномалий представлен на диаграмме 4.

Диаграмма 4. Magic Quadrant for IDA, 4H04 Средства резервного копирования и архивированияСредства резервного копирования и архивирования применяются для обеспечения целостности хранилищ данных в случаях аппаратных и программных сбоев, ошибочных действий администраторов и пользователей, а также отказов средств вычислительной техники. Текущее состояние рынка систем резервирования представлено на диаграмме 5.

Диаграмма 5. Enterprise Backup and Restore Magic Quadrant, 2004 Средства централизованного управления безопасностьюСредства централизованного управления информационной безопасностью позволяют эффективно создавать, проверять и поддерживать технические политики безопасности программных компонент АС. Например, система централизованного управления Cisco Works VPN/Security Management Solution позволяет контролировать и управлять политиками безопасности следующих устройств безопасности компании Cisco Systems:

Средства предотвращения вторжений на уровне серверовТак как сервера компании обычно являются основной целью атак злоумышленников (на них обрабатывается основная часть конфиденциальной информации компании), то необходимо использовать средства предотвращения вторжений на уровне серверов, например, Cisco Security Agent. Другие возможные решения представлены на диаграмме 6.

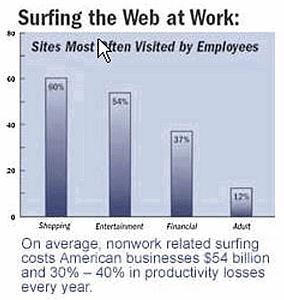

Средства мониторинга безопасностиБольшое количество средств обеспечения информационной безопасности (межсетевые экраны, системы обнаружения вторжений, маршрутизаторы, средства создания виртуальных частных сетей, журналы безопасности серверов, системы аутентификации, средства антивирусной защиты и т. д.) генерирует огромное количество сообщений. Для успешного мониторинга и управления этими средствами рекомендуется использовать соответствующие средства аудита безопасности, например Cisco Security Information Management Solution. Другие решения вы можете увидеть на диаграмме 7. Средства контроля деятельности сотрудников в InternetВ настоящее время одной из серьезных проблем в работе отечественных служб безопасности является предотвращение попыток использования Internet-ресурсов компании в личных целей (загрузка видео, аудио, картинок, нелицензионного программного обеспечения). По статистике, нецелевое использование сети Интернет приводит к потере продуктивности сотрудников компании приблизительно на 30-40% (согласно данным производителя средств защиты Surfcontrol) (см. диаграмму8).

Диаграмма 8. Статистика потери производительности сотрудников Для предупреждения названных действий рекомендуется устанавливать сооветствующие средства, например Websense, которые позволяют анализировать и формировать отчеты по использованию сотрудниками компании ресурсов Internet, контролировать использование сотрудниками программного обеспечения на своих рабочих местах, а также проводить анализ сетевой активности и пропускной способности сети компании в целом. Средства анализа содержимого почтовых сообщенийСредства анализа содержимого почтовых сообщений предназначены для обнаружения и предотвращения передачи конфиденциальной информации с помощью корпоративной электронной почты. В настоящее время на отечественном рынке средств защиты информации имеются такие системы, в частности «Дозор-Джет» компании «Инфосистемы Джет и Maile Swipper компании «Информзащита». Средства анализа защищенностиАнализ защищенности АС является одним из ключевых аспектов построения надежной системы обеспечения информационной безопасности предприятия и основан на применении сканеров безопасности. На рынке коммерческих сканеров можно выделить четыре основных группы производителей сканеров - поставщиков решений согласно 7-уровневой модели OSI:

См. рисунок 9.

Первая группа (Application Security, Pentest, NGS SQUIRRD, DB Scanner ISS и прочие) предлагают сканеры прикладного уровня (приложения, распределенные БД, системы электронного документооборота, ERP и другие). Среди них выделяется компаниия Application Security (www.appsecinc.com), которая предлагает решения для Oracle, MS SQL, Sybase, DB2 IBM, MySQL, Lotus Notes, то есть практически всех основных лидеров и поставщиков решений электронного оборота, ERP, CRM. Средства защиты от спамаВ Российской Федерации объем спама в сообщениях электронной почты достиг 60%. Сотрудникам приходится тратить свое рабочее время, а это деньги предприятия, на просмотр таких сообщений, их удаление, настройку правил по нейтрализации. Спам также содержит программы типа «Троянский конь», программы-шпионы (spyware) и вирусы. Для предотвращения получения сообщений, содержащих спам, можно использовать один из продуктов следующих фирм: Symantec (использует технологию фирмы Brightmail), Trend Micro (технология фирмы Postini) или "Лаборатория Касперского". (см. диаграмму 10.) Средства защиты от атак «Отказ в обслуживании»Также большие убытки предприятиям наносит реализация атак «Отказ в обслуживании». См. диаграмму 11. Для защиты от такого вида атак рекомендуется использовать, например, продукцию компании Riverhead, которая была приобретена компанией Cisco Systems и продается под торговой маркой Cisco Guard XT 5650 и Cisco Traffic Anomaly Detector XT 5600. Средства контроля целостностиВнесение некорректного изменения в конфигурации сервера или маршрутизатора может привести к выходу из строя важного сервиса или целой сети. Очень важно предупредить и отследить несанкционированные изменения на портале предприятия. Для предупреждения и быстрого реагирования на такую ситуацию необходимо иметь способ отслеживания всех производимых изменений. Данную возможность предоставляет серия продуктов компании Tripwire. Инфраструктуры открытых ключейВнедрение инфраструктуры открытых ключей очень трудоемкая задача, требующая тщательной проработки и анализа. При решении этой задачи реомендуется использовать продукты компании RSA Security (Keon) и КриптоПро (Криптопровайдер), хранение сертификатов осуществлять на аппаратных устройствах Aladdin USB eToken. Средства усиленной аутентификацииНа критичных элементах сетевой инфраструктуры рекомендуется реализовать систему усиленной аутентификации на базе продукта Cisco Secure Access Control Server с использованием системы однократных паролей RSA Security SecurID. Характеристика зрелости техологий защиты информацииПрактика обеспечения защиты информациии в отечественных компаниях насыщена инцидентами. Анализ инцидентов в области безопасности свидетельствует о том, что одних только технических средств защиты недостаточно. Приведем несколько примеров.

Аналогичные выводы можно сделать практически по каждой технологии защиты информации. Наглядно оценки зрелости современных технологий защиты информации представлены на диаграмме аналитической компании Gartner Group (См. рис.12). В целом анализ инцидентов безопасности, начиная с 2001 года и по настоящее время, свидетельствует о ежегодном росте числа инцидентов в среднем на 200-300% (см. рис 13). При этом, согласно исследованиям Института компьютерной безопасности США в 2004 году из 750 млн. долларов, потерянных компаниями из-за инцидентов в области информационной безопасности, более 500 млн. долларов убытков были обусловлены следующими видами инцидентов:

Анализ статистики инцидентов в АС отечественных предприятий показывает, что для российских компаний наиболее злободневны вопросы нейтрализации следующих основных угроз (см. табл.2)

Таблица 2. Характеристика угроз безопасности отечественных АС

В результате, по данным Gartner Group, проблема защиты информации выделилась среди других проблем совершенствования информационных технологий и стала одной из приоритетных проблем развития отечественных компаний и предприятий ( См. рис. 14). Как эффективно подойти к решению проблемы защиты информации? По видимому, сначала необходимо разработать действенную политику информационной безопасности компании. Необходимость создания политики безопасностиЛюбую отечественную компанию можно сравнить с небольшим государством. И если в каждом государстве существует законодательство, регламентирующее деятельность граждан, то в компании роль законов выполняют правила политики безопасности. За нарушение законов государства граждане несут ответственность, за нарушения политики безопасности компании сотрудники также должны нести ответственность. Политика информационной безопасности определяет стратегию и тактику построения корпоративной системы защиты информации. В российской терминологии документ определяющий стратегию часто называют концепцией, а документ определяющий тактику - политикой. На Западе принято создавать единый документ включающий в себя стратегию и тактику защиты. Политика безопасности компании является основой для разработки целого ряда документов безопасности: стандартов, руководств, процедур, практик, регламентов, должностных инструкций и пр. Что должно мотивировать отечественные предприятия и компании разрабатывать политику информационной безопасности? К таким мотивам можно отнести следующее: 1. Выполнение требований руководства компании 2. Выполнение требований российского законодательства 3. Выполнение требований клиентов и партнеров 4. Подготовка к сертификации ISO 9001, ISO 15408 и ISO 17799 5. Устранение замечаний аудиторов 6. Получение конкурентного преимущества на рынке 7. Демонстрация заинтересованности руководства компании 8. Создание корпоративной культуры безопасности 9. Уменьшение стоимости страхования 10. Экономическая целесообразность См. рисунок 15. 11. Хорошая бизнес практика Таким образом, политика обеспечения информационной безопасности необходима для успешной организации режима информационной безопасности любой отечественной компании. Политика безопасности минимизирует влияние "человеческого фактора" и недостатки существующих технологий защиты информации. Кроме того политика безопасности дисциплинирует сотрудников компании и позволяет создать корпоративную культуру безопасности. Успешность реализации политики безопасностиХорошо известно, что безопасность настолько сильна, насколько защищено ее самое слабое звено. Практика защиты информации показывет, что сотрудников отечественных компаний часто оказывается легче обмануть или ввести в заблуждение, чем системы или технологии безопасности. Поэтому правильно организованное обучение и учет человеческого фактора является необходимой составляющей процесса разработки политики безопасности. Давайте на примере компании Cisco Systems рассмотрим следующие семь пунктов успешной программы реализации политики безопасности, которые объединяют большинство возможных подходов по информированию, вовлечению и задействованию сотрудников компании к решению данной проблемы. 1. Понимание необходимости защиты информации 2. Обучение и информирование сотрудников компании 3. Персональная ответственность каждого сотрудника 4. Юридическая ответственность сотрудников компании 5. Закрепление отвественности сотрудников компании 6. Согласованность во взглядах 7. Создание корпоративной культуры безопасности Примеры политик безопасностиПрежде, чем мы начнем рассматривать примеры политик безопасности компании поговорим немного о проблеме доверия.Кому и что доверятьОт правильного выбора уровня доверия к сотрудникам компании зависит успех или неудача реализации политики безопасности компании. При этом слишком большой уровень доверия может привести к возникновению проблем в области безопасности, а слишком малое доверие может заметно затруднить работу сотрудника компании, вызвать у него недоверие, и даже увольнение. Насколько можно доверять сотрудникам компании? Обычно используют следующие модели доверия.

Вряд ли существует компания, в которой следуют модели доверия "доверять всем и всегда". В сегодняшнем мире это маловозможно. То же самое относится и ко второй модели доверия"не доверять никому и никогда" (этой модели доверия часто стараются следовать в правительственных и военных организациях). Поэтому самая реалистичная модель доверия должна доверять некоторым из сотрудников компании на некоторое время. Политические проблемы внедрения политики безопасностиОпыт создания политик безопасности показывает, что внедрение политики безопасности часто приводит к возникновению напряженности во взаимоотношениях между сотрудниками компании. Это, в основном, связано с тем, что сотрудники компании часто стараются не следовать каким либо правилам безопасности, так как не хотят себя ограничивать в своих действиях. Другая причина заключается в том, что каждый сотрудник компании имеет свое представление (необязательно солидарное с принятой в компании политикой безопасности) о необходимости и способах организации режима информационной безопасности в компании. Например, сотрудники контура сбыта заинтересованы в оперативном исполнении своих обязанностей без каких-либо задержек, связанных с применением средств защиты информации. Персонал службы поддержки часто заинтересован только в простоте эксплуатации администрируемых ими информационных систем. TOP-менеджмент компании заинтересован прежде всего в оптимизации затрат и уменьшении общей стоимости владения, TCO корпоративной системы защиты информации. Получить одобрение всех положений политики безопасности у перечисленных групп сотрудников компании трудная и практически не осуществимая задача. Поэтому лучше всего попробовать достигнуть некоторого компромисса. Кто заинтересован в политике безопасности?Политика безопасности затрагивает практически каждого сотрудника компании. Сотрудники службы поддержки будут осуществлять и поддерживать правила безопасности компании. Менеджеры заинтересованы в обеспечении безопасности информации для достижения своих целей. Юристы компании и аудиторы заинтересованы в поддержании репутации компании и предоставлении определенных гарантий безопасности клиентам и партнерам компании. Рядовых сотрудников компании политика безопасности затрагивает больше всего, поскольку правила безопасности накладывает ряд ограничений на поведение сотрудников и затрудняет выполнение работы. Состав группы по разработке политики безопасностиБуклет SAGE "A Guide to Developing Computing Policy Documents " рекомендует следующий состав рабочей группы по разработке политики безопасности:

Размер группы по разработке политики безопасности будет зависеть от широты и глубины проработки политики безопасности. Например, разработка небольшой политикиа безопасности для офисной сети в 40 -50 узлов может занять один человеко-месяц. Процесс разработки политики безопасностиЕсли это возможно, о том что разрабатывается новая политика информационной безопасности компании необходимо уведомить сотрудников заранее. До начала внедрения новой политики безопасности желательно предоставить сотрудникам текст политики на одну-две недели для ознакомления и внесения поправок и комментариев. Также надо учитывать, что без прав не обязанностей, т.е. сотрудники, на которых распространяются правила безопасности должны обладать всеми необходимыми полномочиями для того, чтобы выполнять эти правила.Основные требования к политике безопасностиВ идеале политика безопасности должна быть реалистичной и выполнимой, быть краткой и понятной, а также не приводить к существенному снижению общей производительности бизнес подразделений компании. Политика безопасности должна содержать основные цели и задачи организации режима информационной безопасности, четко содержать описание области действия, а также указывать на контактные лица и их обязанности. Например, по мнению Cisco политика безопасности должна содержать не более двух (максимум пять) страниц текста, если это возможно. При этом важно учитывать, как политика безопасности будет влиять на уже существующие информационные системы компании. Как только политика утверждена она должны быть предоставлены сотрудникам компании для ознакомления. Наконец, политика безопасности должна пересматриваться ежегодно, чтобы отразить текущие изменения в развитии бизнеса компании.Уровень средств безопасностиХорошо написанная политика безопасности компании должна позволять балансировать между достигаемым уровнем безопасности и получаемым уровнем производительности корпоративной информационной системы компании. Одна из основных целей политики безопасности состоит в том, чтобы обосновать и внедрить средства защиты информации, адекватные целям и задачам бизнеса. Выбор необходимых средств защиты информации для определенной политики безопасности не всегда понятен и легко определяем. Здесь решающую роль играют необходимость организации режима информационной безопасности, а также бизнес культура компании. При этом если правила политики безопасности слишком ограничительны или слишком жестки, для того чтобы внедрять и соответствовать им в дальнейщем, то они будут либо игнорироваться, либо сотрудники компании найдут способ обойти средства безопасности.Примеры политик безопасностиВ настоящее время ряд ведущих компаний в области безопасности рекомендует разрабатывать политики:

Приведем несколько примеров перечисленных политик безопасности. Политика допустимого использованияПолитика допустимого использования информацинных ресурсв компании пределяет права и ответственность сотрудников компании за надлежащую защиту конфиденциальной информации компании. В частности, политика допустимого использования определяет могут ли сотрудники компании читать и копировать файлы, владельцами которых они не являются, но имеют доступ к ним. Также эта политика определяет правила допустимого использования корпоративной электронной почты, служб новостей и процедур доступа к сети компании Примерный текст из политики допустимого использования:"Сотрудники несут личную ответственность за безопасность любой информации, используемой и/или сохраненной с применением их учетных записей в компании. Используйте руководство пользователя для получения рекомендаций по защите вашей учетной записи и информации с использованием стандартных методов безопасности на уровне операционной системы или при помощи программного обеспечения шифрования, типа PGP. Конфиденциальная информация компании или сторонних организаций не должна храниться или быть переданной на компьютеры не принадлежащие компании." "Сотрудники не должны пытаться получить доступ к любым данным или программам, находящихся на рабочих станциях и серверах компании, если они не имеют соответствующего разрешения или явного согласия владельца этих информационных ресурсов." Политика удаленного доступаПолитика даленного доступа определяет допустимые способы удаленного соединения с корпоративной информационной системой. Представляет собой основной документ безопасности в крупных транснациональых компаниях с географически разветвленной сетью. Должна описывать все доступные способы удаленного доступа к внутренним информационным ресурсам компании: доступ по коммутируемым сетям (SLIP, PPP), доступ с использованием ISDN/Frame Relay, telnet/ssh доступ через интернет, выделенную линию/VPN/DSL и пр.Примерный текст из политики удаленного доступа: "1. Сотрудники, мененеджеры продаж и выездные специалисты компании, обадающие удаленным доступом к корпоративной сети компании, несут такую же ответственность как и в случае локального подключения к сети компании. 2. Для членов семьи сотрудника компании доступ к Internet через сеть компании разрешается только в случае оплаты трафика самим сотрудником. При этом сотрудник компании несет личную ответственность за то, чтобы член его семьи не нарушил правила политик безопасности компании, не выполнил противозаконные действия и не использовал удаленный доступ для достижения собственных деловых интересов. Сотрудник компании также несет ответственность за последствия неправильного использования удаленного доступа. 3. При осуществлении удаленного доступа к корпоративной сети пожалуйста ознакомьтесь со следующими политиками безопасности: 4. Для получения дополнительной информации относительно удаленного доступа, включения и отключения услуги, поиска неисправностей и т.д., обращайтесь на вебсайт службы организации удаленного доступа к информационным ресурсам компании". Политика удаленного доступа определяет, кто из сотрудников может иметь высокоскоростной удаленный доступ ISDN, Frame Relay. При этом определятся ограничения по лрганизации удаленного доступа. Пример требований политики удаленного доступа: "Защищенный удаленный доступ должен строго контролироваться. Требуемый уровень безопасности обеспечивается с помощью использования однократных (one-time) паролей или инфраструктуры открытых ключей, устойчивыми к взлому ключевыми фразами (passphrase). Для получения информации по созданию устойчивых ко взлому ключевых фраз, смотрите Политику использования паролей. Сотрудник никому не должен передавать или посылать по электронной почте свой пароль на вход в систему, включая даже членов семьи. Сотрудники, имеющие привилегию удаленного доступа должны гарантировать, что их компьютеры, которые удаленно подключены к сети, не подключены в то же самое время ни в какую другую сеть, за исключением домашних сетей, которые находятся под полным управлением сотрудника. Сотрудники, имеющие привилегию удаленного доступа к корпоративной сети не должны использовать адреса электронной почты компании для ведения собственного бизнеса. Маршрутизаторы для выделенных ISDN линий, сконфигурированные для доступа к корпоративной сети должны использовать для аутентификации, как минимум, CHAP". Политика безопасности периметраПолитика безопасности периметра описывает порядок и правила получения привилегированного доступа к системам безопасности периметра корпоративной сети компании. Кроме того описывает процедуру инициации и обработки запросов на изменение конфигурации систем безопасности периметра сети, а также порядок и периодичность проверки этих конфигураций.Примерный текст из политики безопасности периметра: "Доступ к информации о конфигурации систем безопасности периметра сети компании должен быть ограничен. Информация о конфигурации систем безопасности периметра никогда не должна храниться или передаваться по корпоративной сети, и никогда не должна печататься и храниться в виде бумажной копии. Необходимо отслеживать все изменения конфигурации систем сетевой безопасности и периодически проводить аудит безопасности периметра сети". Политика управления паролямиПолитика управления паролми определяет правила и пордок создания и изменения паролей сотрудников компании.Примерный текст из политики управления паролями: "Все пароли системного уровня (например root, enable, administrator в системе Windows, пароли администраторов приложений, и т.д.) должны изменяться по крайней мере раз в квартал. Все пароли системного уровня должны быть частью глобальной базы данных управления паролями отдела защиты информации. Все пароли пользовательского уровня (например, доступа к электронной почте, к сети, к настольному компьютеру, и т.д.) должны изменяться по крайней мере раз в шесть месяцев. Рекомендованный интервал изменения - раз в четыре месяца. Учетные записи сотрудников, которым предоставляется доступ к административным учетным записям на системах с пмощью членства в группах или программ "sudo", должны иметь пароль отличный от всех других паролей данного сотрудника". Процедуры безопасностиПроцедуры безопасности также важны как и политики безопасности Если политики безопасности определяют "что" должно быть защищено, то процедуры безопасности определяют "как" защитить информационные ресурсы компании. Давайте сделаем обзор нескольких важных процедур безопасности.Процедура управления конфигурациейПроцедура управления конфигурацией обычно определяется на уровне отдела или на уровне компании. Даже если есть процедура компании по управлению изменениями, индивидуальные группы могут иметь собственные процедуры. Процедура управления изменениями должна определять процесс документирования и запроса на изменения конфигурации всех масштабов (от простой инсталяции маршрутизатора до изменения списков контроля доступа на межсетевом экране). Идеально, если служба защиты информации проводит анализ изменений и контролирует запросы на изменения. Процесс управления изменениями важен по нескольким ключевым причинам:

Процедура резервного копирования информации и хранения резервных копийПроцедуры резервного копирования и хранения информации вне офиса могут потребоваться из-за требований клиентов и парнеров по бизнесу. Число сотрудников компании, которые будут иметь доступ к резервным лентам за пределами компании, должно быть сведено к минимуму. Вы должны тестировать возможность восстановления информации из резервных носителей на регулярной основе для проверки целостности резервных копий. Часть процедуры резервного копирования может быть выполнено в виде программы или сценария, который автоматизирует процесс создания резервных копий.Процедура обработки инцидентовПроцедура обработки инцидентов определяет порядок обработки и расследования инцидентов. Процедура обработки инцидентов должна быть в любой компании. Невозможно определить порядок реагирования на все инциденты, но Вы должны описать порядок реагирования на основные типы инцидентов, которые могут произойти. Некоторые из них: сканирование портов, атаки типа отказ в обслуживании, взлом компьютеров, взлом пароля учетной записи, и несоответствующее использование информационных систем. Вы должны назначить одного сотрудника отвечающего за взаимодействие с правоохранительными органами.Это только несколько примеров политик, которые могут быть применимы к Вашей компании. С этими и другими политиками безопасности можно ознакомиться на вебсайте американского института аудиторов и администраторов безопасности SANS по адресу http://www.sans.org/newlook/resources/policies/policies.htm Институт SANS выработал свой подход в понимании понятия политики информационной безопасности и ее составляющих. В терминологии SANS, политика информационной безопасности - многоуровневый документированный план обеспечения информационной безопасности компании.

Далее документы разбиваются на следующие основные категории:

Стандарты детализируют различие по настройке безопасности в отдельных операционных системах, приложениях и базах данных. Различают следующие типы политик безопасности:

Рекомендуемые компоненты политики безопасности:

Организация SANS разработала ряд шаблонов политик безопасности:

Пример политики аудита безопасности информационных систем компании1.0 Цель Установить правила аудита безопасности информационных систем компании, выполняемого внутренними аудиторами. Аудиторы должны использовать утвержденный перечень средств поиска уязвимостей или сканеров безопасности при выполнении сканирования клиентских сетей и/или межсетевых экранов или любых друих компонент информационных систем компании.

2.0 Область действия Политика охватывает все компоненты информационных систем компании. Аудиторы не будут проводить атаки касса "Отказ в обслуживании". 3.0 Политика Аудиторам предоставляется доступ к информационной системе при выполнении аудита безопасности. Компания, таким образом, позволяет аудиторам проводить поиск уязвимостей в корпоративной сети и на оборудовании компании в соответствии с планом проведения аудита. Компания обеспечивает аудиторов всеми необходимыми документами для проведения удита безопасности (технические проекты, карта сети, положения и инструкции и пр.). Доступ к информационной системе включает:

3.1 Управление сетью Если в компании доступ из корпоративной сети в Internet обеспечивается сторонней органзацией, то для проведения аудита безопасности требуется ее письменное разрешение. Подписывая такое соглашение, все заинтересованные стороны подтверждают, что они разрешают проведение аудиторами сканирования сети компании в определенный соглашением период времени. 3.2 Уменьшение производительности и/или недоступность сервиса Компания освобождает аудиторов от любой ответственности связанной с уменьшением сетевой производительности или недоступностью сервисов вызванных проведением сканирования, если только такие проблемы не возникли из-за некомпетентности аудиторов. 3.3 Контактные лица компании при проведении аудита Компания должна определить и провести приказом список ответственных лиц, консультирующих аудиторов по всем вопросам возникающим во время проведения аудита безопасности. 3.4 Период сканирования Компания и аудиторы должны в письменном виде зафиксировать даты и время проведения аудита безопасности. 4.0 Процесс оценки рисков. Процесс оценки рисков описан в положении об оценивании и управлении информационными рисками компании. 5.0 Ответственность. К любому сотруднику компании нарушившему эту политику могут быть применены дисциплинарные меры, вплоть до увольнения. Автор: Сергей Петренко, Владимир Курбатов |

| ||||||||||||||||

| ||||||||||||||||

| Copyright © CompDoc.Ru | ||||||||||||||||

| При цитировании и перепечатке ссылка на www.compdoc.ru обязательна. Карта сайта. |