|

||||||||||||||||

| <Добавить в Избранное> <Сделать стартовой> <Реклама на сайте> <Контакты> | ||||||||||||||||

|

||||||||||||||||

| ||||||||||||||||

|

| ||||||||||||||||

Раздел: Компьютерная документация -> Сети -> Локальные сети | ||||||||||||||||

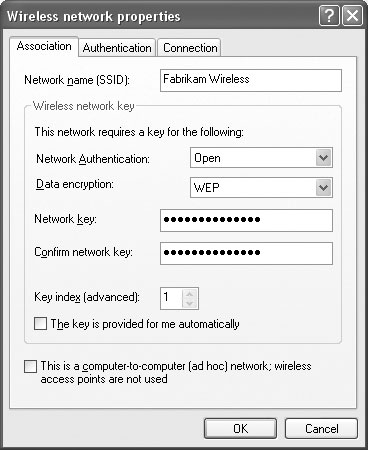

Защита беспроводной сетиБеспроводные сети широко применяются в компаниях любого масштаба. Благодаря низкой цене и простоте развертывания беспроводные сети могут иметь преимущество перед проводными на малых и средних предприятиях. В крупных учреждениях беспроводные сети обеспечивают сетевые соединения, необходимые для делового общения сотрудников в рабочих помещениях или комнатах отдыха. Чтобы можно было воспользоваться преимуществами беспроводных сетей, их необходимо защитить. Незащищенные беспроводные сети открывают практически неограниченный доступ к корпоративной сети для хакеров и других злоумышленников, которые нередко стремятся лишь получить бесплатный доступ в Internet. В крупных учреждениях иногда существуют несанкционированные беспроводные сети — члены рабочих групп или конечные пользователи подчас игнорируют корпоративную политику и устанавливают точки доступа (Access Points, AP), и это таит в себе большую опасность для предприятия. Опытные спамеры и мошенники используют незащищенные беспроводные сети для массовой рассылки сообщений электронной почты. Они разъезжают по городам и промышленным зонам в поисках уязвимых беспроводных сетей, а когда находят, настраивают свои мобильные компьютеры для подключения к сети, получают через DHCP действительный IP-адрес, DNS и стандартную информацию о шлюзе, а затем передают свои сообщения. Пользователям таких продуктов, как NetStumbler, или встроенного инструментария управления беспроводной сетью, имеющегося в большинстве ноутбуков и PDA, вероятно, приходилось обнаруживать незащищенные беспроводные сети в своих жилых районах, по соседству или внутри своего предприятия. Владельцы незащищенных сетей должны быть готовы и к снижению пропускной способности Internet-соединения, и к проникновению вирусов и червей, и даже к несению уголовной или гражданской ответственности за использование незащищенных сетей для осуществления атак против третьих лиц. В данной статье рассматриваются практические меры, которые можно предпринять для защиты беспроводных сетей, методы автоматизированного развертывания параметров и инструменты для анализа незащищенных и неавторизованных беспроводных сетей. Основы беспроводных сетейПрежде чем приступать к защите беспроводной сети, необходимо понять основные принципы ее организации. Как правило, беспроводные сети состоят из узлов доступа и клиентов с беспроводными адаптерами. Узлы доступа и беспроводные адаптеры оснащаются приемопередатчиками для обмена данными друг с другом. Каждому AP и беспроводному адаптеру назначается 48-разрядный адрес MAC, который функционально эквивалентен адресу Ethernet. Узлы доступа связывают беспроводные и проводные сети, обеспечивая беспроводным клиентам доступ к проводным сетям. Связь между беспроводными клиентами в одноранговых сетях возможна без AP, но этот метод редко применяется в учреждениях. Каждая беспроводная сеть идентифицируется назначаемым администратором идентификатором SSID (Service Set Identifier). Связь беспроводных клиентов с AP возможна, если они распознают SSID узла доступа. Если в беспроводной сети имеется несколько узлов доступа с одним SSID (и одинаковыми параметрами аутентификации и шифрования), то возможно переключение между ними мобильных беспроводных клиентов. Наиболее распространенные беспроводные стандарты — 802.11 и его усовершенствованные варианты. В спецификации 802.11 определены характеристики сети, работающей со скоростями до 2 Мбит/с. В усовершенствованных вариантах предусмотрены более высокие скорости. Первый, 802.11b, распространен наиболее широко, но быстро замещается стандартом 802.11g. Беспроводные сети 802.11b работают в 2,4-ГГц диапазоне и обеспечивают скорость передачи данных до 11 Мбит/с. Усовершенствованный вариант, 802.11a, был ратифицирован раньше, чем 802.11b, но появился на рынке позднее. Устройства этого стандарта работают в диапазоне 5,8 ГГц с типовой скоростью 54 Мбит/с, но некоторые поставщики предлагают более высокие скорости, до 108 Мбит/с, в турборежиме. Третий, усовершенствованный вариант, 802.11g, работает в диапазоне 2,4 ГГц, как и 802.11b, со стандартной скоростью 54 Мбит/с и с более высокой (до 108 Мбит/с) в турборежиме. Большинство беспроводных сетей 802.11g способно работать с клиентами 802.11b благодаря обратной совместимости, заложенной в стандарте 802.11g, но практическая совместимость зависит от конкретной реализации поставщика. Основная часть современного беспроводного оборудования поддерживает два или более вариантов 802.11. Новый беспроводной стандарт, 802.16, именуемый WiMAX, проектируется с конкретной целью обеспечить беспроводной доступ для предприятий и жилых домов через станции, аналогичные станциям сотовой связи. Эта технология в данной статье не рассматривается. Реальная дальность связи AP зависит от многих факторов, в том числе варианта 802.11 и рабочей частоты оборудования, изготовителя, мощности, антенны, внешних и внутренних стен и особенностей топологии сети. Однако беспроводной адаптер с узконаправленной антенной с большим коэффициентом усиления может обеспечить связь с AP и беспроводной сетью на значительном расстоянии, примерно до полутора километров в зависимости от условий. Из-за общедоступного характера радиоспектра возникают уникальные проблемы с безопасностью, отсутствующие в проводных сетях. Например, чтобы подслушивать сообщения в проводной сети, необходим физический доступ к такому сетевому компоненту, как точка подсоединения устройства к локальной сети, коммутатор, маршрутизатор, брандмауэр или хост-компьютер. Для беспроводной сети нужен только приемник, такой как обычный сканер частот. Из-за открытости беспроводных сетей разработчики стандарта подготовили спецификацию Wired Equivalent Privacy (WEP), но сделали ее использование необязательным. В WEP применяется общий ключ, известный беспроводным клиентам и узлам доступа, с которыми они обмениваются информацией. Ключ можно использовать как для аутентификации, так и для шифрования. В WEP применяется алгоритм шифрования RC4. 64-разрядный ключ состоит из 40 разрядов, определяемых пользователем, и 24-разрядного вектора инициализации. Пытаясь повысить безопасность беспроводных сетей, некоторые изготовители оборудования разработали расширенные алгоритмы со 128-разрядными и более длинными ключами WEP, состоящими из 104-разрядной и более длинной пользовательской части и вектора инициализации. WEP применяется с 802.11a, 802.11b- и 802.11g-совместимым оборудованием. Однако, несмотря на увеличенную длину ключа, изъяны WEP (в частности, слабые механизмы аутентификации и ключи шифрования, которые можно раскрыть методами криптоанализа) хорошо документированы, и сегодня WEP не считается надежным алгоритмом. В ответ на недостатки WEP отраслевая ассоциация Wi-Fi Alliance, насчитывающая более 200 членов, среди которых Apple Computer, Cisco Systems, Dell, IBM и Microsoft, приняла решение разработать стандарт Wi-Fi Protected Access (WPA). WPA превосходит WEP благодаря добавлению протокола TKIP (Temporal Key Integrity Protocol) и надежному механизму аутентификации на базе 802.1x и протокола EAP (Extensible Authentication Protocol). Предполагалось, что WPA станет рабочим стандартом, который можно будет представить для одобрения комитету IEEE в качестве расширения для стандартов 802.11. Расширение, 802.11i, было ратифицировано в 2004 г., а WPA обновлен до WPA2 в целях совместимости с Advanced Encryption Standard (AES) вместо WEP и TKIP. WPA2 обратно совместим и может применяться совместно с WPA. WPA был предназначен для сетей предприятий с инфраструктурой аутентификации RADIUS (Remote Authentication Dial-In User Service — служба дистанционной аутентификации пользователей по коммутируемым линиям), но версия WPA, именуемая WPA Pre-Shared Key (WPAPSK), получила поддержку некоторых изготовителей и готовится к применению на небольших предприятиях. Как и WEP, WPAPSK работает с общим ключом, но WPAPSK надежнее WEP. У многих складывается неверное представление о 802.1x. Стандарт используется для управления доступом к портам в коммутаторах проводных сетей и узлам доступа в AP беспроводных сетей. В 802.1x не задан метод аутентификации (например, можно использовать версию 3 спецификации X.509 или Kerberos) и нет механизма шифрования или обязательного требования шифровать данные. Три шага к безопасностиСуществует три механизма защиты беспроводной сети: настроить клиент и AP на использование одного (не выбираемого по умолчанию) SSID, разрешить AP связь только с клиентами, MAC-адреса которых известны AP, и настроить клиенты на аутентификацию в AP и шифрование трафика. Большинство AP настраиваются на работу с выбираемым по умолчанию SSID, без ведения списка разрешенных MAC-адресов клиентов и с известным общим ключом для аутентификации и шифрования (или вообще без аутентификации и шифрования). Обычно эти параметры документированы в оперативной справочной системе на Web-узле изготовителя. Благодаря этим параметрам неопытный пользователь может без труда организовать беспроводную сеть и начать работать с ней, но одновременно они упрощают хакерам задачу проникновения в сеть. Положение усугубляется тем, что большинство узлов доступа настроено на широковещательную передачу SSID. Поэтому взломщик может отыскать уязвимые сети по стандартным SSID. Первый шаг к безопасной беспроводной сети — изменить выбираемый по умолчанию SSID узла доступа. Кроме того, следует изменить данный параметр на клиенте, чтобы обеспечить связь с AP. Удобно назначить SSID, имеющий смысл для администратора и пользователей предприятия, но не явно идентифицирующий данную беспроводную сеть среди других SSID, перехватываемых посторонними лицами. Следующий шаг — при возможности блокировать широковещательную передачу SSID узлом доступа. В результате взломщику становится сложнее (хотя возможность такая сохраняется) обнаружить присутствие беспроводной сети и SSID. В некоторых AP отменить широковещательную передачу SSID нельзя. В таких случаях следует максимально увеличить интервал широковещательной передачи. Кроме того, некоторые клиенты могут устанавливать связь только при условии широковещательной передачи SSID узлом доступа. Таким образом, возможно, придется провести эксперименты с этим параметром, чтобы выбрать режим, подходящий в конкретной ситуации. После этого можно разрешить обращение к узлам доступа только от беспроводных клиентов с известными MAC-адресами. Такая мера едва ли уместна в крупной организации, но на малом предприятии с небольшим числом беспроводных клиентов это надежная дополнительная линия обороны. Взломщикам потребуется выяснить MAC-адреса, которым разрешено подключаться к AP предприятия, и заменить MAC-адрес собственного беспроводного адаптера разрешенным (в некоторых моделях адаптеров MAC-адрес можно изменить). Выбор параметров аутентификации и шифрования может оказаться самой сложной операцией защиты беспроводной сети. Прежде чем назначить параметры, необходимо провести инвентаризацию узлов доступа и беспроводных адаптеров, чтобы установить поддерживаемые ими протоколы безопасности, особенно если беспроводная сеть уже организована с использованием разнообразного оборудования от различных поставщиков. Некоторые устройства, особенно старые AP и беспроводные адаптеры, могут быть несовместимы с WPA, WPA2 или ключами WEP увеличенной длины. Еще одна ситуация, о которой следует помнить, — необходимость ввода пользователями некоторых старых устройств шестнадцатеричного числа, представляющего ключ, а в других старых AP и беспроводных адаптерах требуется ввести фразу-пароль, преобразуемую в ключ. В результате трудно добиться применения одного ключа всем оборудованием. Владельцы подобного оборудования могут использовать такие ресурсы, как WEP Key Generator (http://www.andrewscompanies.com/tools/wep.asp), для генерации случайных ключей WEP и преобразования фраз-паролей в шестнадцатеричные числа. В целом WEP следует применять лишь в случаях крайней необходимости. Если использование WEP обязательно, стоит выбирать ключи максимальной длины и настроить сеть на режим Open вместо Shared. В режиме Open в сети аутентификация клиентов не выполняется, и установить соединение с узлами доступа может каждый. Эти подготовительные соединения частично загружают беспроводной канал связи, но злоумышленники, установившие соединение в AP, не смогут продолжать обмен данными, так как не знают ключа шифрования WEP. Можно блокировать даже предварительные соединения, настроив AP на прием соединений только от известных MAC-адресов. В отличие от Open, в режиме Shared узел доступа использует ключ WEP для аутентификации беспроводных клиентов в процедуре запрос-отклик, и взломщик может расшифровать последовательность и определить ключ шифрования WEP. Если можно применить WPA, то необходимо выбрать между WPA, WPA2 и WPA-PSK. Главным фактором при выборе WPA или WPA2, с одной стороны, и WPA-PSK — с другой, является возможность развернуть инфраструктуру, необходимую WPA и WPA2 для аутентификации пользователей. Для WPA и WPA2 требуется развернуть серверы RADIUS и, возможно, Public Key Infrastructure (PKI). WPA-PSK, как и WEP, работает с общим ключом, известным беспроводному клиенту и AP. WPA-PSK можно смело использовать общий ключ WPA-PSK для аутентификации и шифрования, так как ему не присущ недостаток WEP (возможность узнать ключ шифрования методом криптоанализа процедуры аутентификации). Естественно, в узлах доступа различных поставщиков применяются свои пользовательские интерфейсы и методы настройки конфигурации, поэтому невозможно представить единый список подробных инструкций для всех устройств. Но приведенная выше информация будет полезна при настройке узлов доступа. Настройка клиента WindowsWindows Server 2003 и Windows XP облегчают настройку клиента для работы в беспроводных сетях, особенно в сетях с WEP. Компания Microsoft организовала службу Wireless Zero Configuration в XP и назвала ее Wireless Configuration service в Windows 2003. Запущенная служба выполняет мониторинг беспроводных адаптеров для приема широковещательных посылок SSID от узлов доступа. Если принята широковещательная передача известного SSID и имеется достаточно информации для конфигурации, то Windows автоматически подключается к сети (если настроена на соединение). Служба беспроводной настройки выдает стандартное диалоговое окно для настройки параметров беспроводной сети независимо от установленного беспроводного адаптера. К сожалению, служба не работает со всеми беспроводными адаптерами; если она не работает с конкретной платой, необходимо блокировать ее и задействовать драйвер и инструментальный комплект для настройки, поставляемый вместе с сетевым адаптером. Чтобы использовать службу настройки, следует открыть утилиту Network Connections в панели управления, щелкнуть правой кнопкой мыши на значке беспроводного адаптера, выбрать пункт Properties и перейти к вкладке Wireless Networks. Необходимо убедиться, что режим Use Windows to configure my wireless network settings активизирован, и щелкнуть на кнопке Add, чтобы настроить беспроводную сеть. На экране 1 показано диалоговое окно для ввода параметров беспроводной сети. Затем следует ввести SSID для беспроводной сети, с которой нужно установить соединение, выбрать метод для Network Authentication. Если выбрать Open или Shared, то в поле Data encryption можно указать одно из значений — WEP или Disabled. Если выбраны WPA или WPA-PSK, то можно применять алгоритмы шифрования TKIP или AES.

При использовании WPA или WPA-PSK для аутентификации или шифрования можно ввести ключ аутентификации или шифрования (чтобы активизировать поле Network key и поле Confirm network key, требуется отменить режим The key is provided for me automatically). Если существует более одного ключа, следует выбрать номер ключа, или индекс. В некоторых узлах доступа и беспроводных адаптерах можно хранить и использовать до четырех ключей в целях повышения гибкости. Например, ключи можно менять еженедельно, вручную выбирая ключ из списка каждый понедельник утром. Обнаружение несанкционированных узлов доступаКак отмечалось выше, ложные узлы доступа могут представлять огромную опасность для предприятия. Но из-за преимуществ и простоты установки AP (особенно если используются выбираемые по умолчанию параметры) очень вероятно, что кто-то в один прекрасный момент установит узел доступа в сети предприятия. Отыскать несанкционированные узлы доступа может быть сложно, но это необходимо для надежной защиты. В Windows 2003 появилась новая оснастка консоли Microsoft Management Console (MMC), называемая Wireless Network Monitor, с помощью которой можно протоколировать активность сетевых клиентов и находить узлы доступа. Однако устанавливать Windows 2003 в ноутбуках только ради оснастки MMC неудобно, дорого и вообще необязательно. Большинство ноутбуков и PDA со встроенными беспроводными адаптерами располагают инструментарием, пригодным для поиска несанкционированных AP. Если ноутбук или PDA поставляются без такого инструмента или необходимы передовые функции, например GPS (глобальная система позиционирования в сочетании с двунаправленной антенной и компасом позволяет вычислить методом триангуляции местоположение несанкционированного AP), то предпочтительным может оказаться такой бесплатный инструмент, как NetStumbler. По адресу http://www.netstumbler.com/downloads можно получить две версии: одну для Windows 2000 и более поздних версий и одну для устройств на базе Windows CE, называемую MiniStumbler. На экране 2 показан NetStumbler, работающий на ноутбуке Dell с пакетом XP Service Pack 2 (SP2) и Dell TrueMobile 1400, одним из многих беспроводных адаптеров, совместимых с NetStumbler. С помощью NetStumbler можно обнаружить несанкционированные AP, просто запустив программу на портативном компьютере и пройдя по территории предприятия с ноутбуком. Обнаруженные узлы доступа отображаются на экране. Таким образом можно получить информацию о MAC-адресе узла доступа, прослушиваемом канале, шифровании и поставщике. Кроме того, NetStumbler показывает отношение сигнал-шум для радиосигнала. Чем выше число, тем меньше расстояние до AP. Прежде чем удастся обнаружить несанкционированные узлы доступа, необходимо выяснить MAC-адрес и SSID каждого законно установленного AP на предприятии. Развертывая узлы доступа, следует записывать их MAC-адреса, SSID и местоположение. Делая обход с NetStumbler, следует искать узлы доступа с незнакомыми SSID и неизвестными MAC-адресами. Обнаружив незаконные устройства, следует записать их местоположение, затем пройти в разных направлениях и отметить то направление, в котором показатель SNR увеличивается. Если продолжать идти в эту сторону, рано или поздно будет обнаружена AP или по крайней мере очерчена примерная область ее местонахождения для более полного исследования в будущем. Следует учитывать, что AP может находиться на полу или на потолке. Особенно важно отметить, что опытный хакер может установить AP с таким же SSID, который имеется в сети, в надежде застать врасплох ничего не подозревающих пользователей. Подключившись к несанкционированному AP, пользователи попытаются обратиться к сетевым ресурсам, таким как почтовый сервер и приложения, размещенные в Web. Им не удастся получить доступ к ресурсам через AP взломщика, но пока это выяснится, они могут раскрыть свои пароли и имена. Следует научить сотрудников службы поддержки отслеживать вызовы, связанные с проблемами беспроводной сети, которые могут свидетельствовать о незаконных узлах доступа, и попросить пользователей сообщать об их местонахождении. По поступающим сигналам следует проводить расследование с использованием NetStumbler или других инструментов и проверять MAC-адреса всех AP в этом районе, чтобы убедиться в законности их установки.

Дополнительную информацию о защите беспроводной сети для предприятий любых размеров и даже домашних пользователей можно почерпнуть в превосходной книге Джозефа Дэвиса Deploying Secure 802.11 Wireless Networks with Microsoft Windows (издательство Microsoft Press, 2003). По адресу http://www.microsoft.com/mspress/books/6749.asp можно получить сведения о книге и о том, как ее приобрести, а также найти ссылку на дополнительные материалы. Отличный оперативный ресурс — http://www.microsoft.com/windowsserver2003/ technologies/networking/wifi/default.mspx. Данная страница находится в разделе Windows 2003 Web-узла Microsoft, но в ней есть ссылки и на информацию для XP. Источник: www.osp.ru |

| ||||||||||||||||

| ||||||||||||||||

| Copyright © CompDoc.Ru | ||||||||||||||||

| При цитировании и перепечатке ссылка на www.compdoc.ru обязательна. Карта сайта. |