|

||||||||||||||||

| <Добавить в Избранное> <Сделать стартовой> <Реклама на сайте> <Контакты> | ||||||||||||||||

|

||||||||||||||||

| ||||||||||||||||

|

| ||||||||||||||||

Безопасность -> Защита информации -> Обзор Kerio WinRoute Firewall | ||||||||||||||||

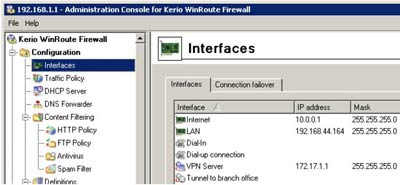

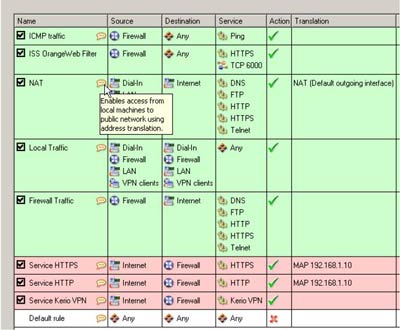

Обзор Kerio WinRoute FirewallKerio WinRoute Firewall компании Kerio – это интегрированное решение, включающее брандмауэр, VPN-сервер, антивирус, контентный фильтр и обеспечивающее полную безопасность для компаний малого и среднего бизнеса. Kerio WinRoute Firewall уже с самой первой версии зарекомендовал себя только с самой лучшей стороны, не только с точки зрения удобства и гибкости настроек, но и со стороны качественности противохакерской обороны. Это объясняет тот факт, что многие специалисты по всему миру используют данный продукт на уровне с UNIX системами, которые считаются передовыми в плане защитных свойств и гибкости настройки. Установка продукта происходит в целом без особых трудностей даже для неподготовленного пользователя, а после необходимо просто запустить сервер Kerio WinRoute Firewall на машине-сервере и консоль управления. В дальнейшем управление продукта можно осуществлять удаленно с машины администратора. Дизайн программы в целом оставляет только положительные эмоции, так как все пункты меню сделаны в виде графических значков и все цвета скомпонованы мягко, что делает данный продукт привлекательным и удобным. Меню выполнено в виде дерева с четырьмя основными пунктами и достаточным количеством подпунктов. Этот дизайнерский шаг также можно расценить, как учет плюсов других программных продуктов, которые уже завоевали рынок, удовлетворяя потребности своих клиентов в плане удобства конфигурирования.  Основными четырьмя пунктами меню являются: «Configuration», «Users and Groups», «Status», «Logs». «Configuration» представляет собой «кита», который является базой для остальных пунктов - «слонов», содержит в себе настройку интерфейсов, DHCP сервера, DNS-форвардера, настойку политик WEB, FTP и антивируса, сервисов и маршрутизаторов. Пункт «Users and Groups» знаком администраторам систем\сетей, так как без этого невозможно администрировать систему и наделять пользователей теми или иными правами. «Status» отвечает за мониторинг администрируемой системы, здесь можно заметить такие подпункты, как «Users», «Connections», «Statistics». Последним пунктом меню, но считающимся вторым по важности, является вкладка «журналы». Здесь можно увидеть одиннадцать журналов различных служб. Рассмотрим более подробно первый пункт меню – «Configuration» Во вкладке «Interfaces» (Интерфейсы) происходит обнаружение интерфейсов, которые будут непосредственно работать шлюзом для приёма\передачи информации. Вкладка «Traffic Policy» (Политика трафика) задаёт настройку брандмауэра. Таблица состоит из следующих колонок:

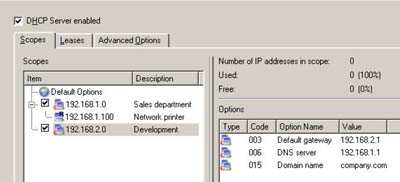

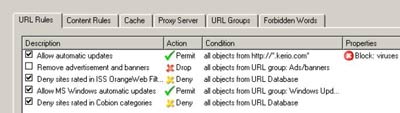

В общем, хочется заметить, что данная вкладка является полнофункциональным брандмауэром, пользователю предлагается самому создавать правила, задавать порты и сервисы. Для первоначальной настройки продукта очень удобно использовать специальный «мастер». Он представляет собой некий список вопросов по конфигурации сети, отвечая на которые администратор дает возможность программе самостоятельно настроить необходимые базовые правила доступа.  Вкладка «DHCP Server». Сервер DHCP - протокол службы TCP/IP, обеспечивающий динамическое распределение IP-адресов и других параметров конфигурации между клиентами сети. DHCP поддерживает безопасную, надёжную и простую конфигурацию сети TCP/IP, препятствует возникновению конфликтов адресов и помогает использованию IP-адресов клиентов. DHCP использует модель «клиент-сервер», в которой сервер DHCP осуществляет централизованное управление IP-адресами сети. В Kerio WinRoute Firewall сверка IP происходит по MAC-адресу (физический адрес сетевого интерфейса), то есть в случае, если злоумышленник произведёт подмену IP адреса, прописав не свой, администратор увидит соответствующую пиктограмму на мониторе; отдельными цветами сервер выделяет машины, получившие адрес от DCHP сервера и незарегистрированные машины.  Следующей вкладкой является «DNS Forwarder». Данная вкладка является DNS сервером - службой статических иерархических имён узлов TCP/IP. Администратор сети задаёт конфигурацию службы формирования имён узлов с помощью списка имён узлов и IP-адресов, что позволяет пользователям на рабочих станциях выполнять запросы с указанием имён узлов вместо адресов. Здесь вы можете выбрать типы отправки: отправить DNS запрос к серверу, автоматически выбранному из известных шлюзу DNS серверов, отправить запрос к указанному пользователем серверу и произвести переконфигурацию DNS сервера вручную, изменив файл «hosts».  Вкладка «Content Filtering» позволяет создавать HTTP и FTP политики. HTTP содержит в себе дополнительные опции: - URL правила

- Содержание правил

- Кэш

- Proxy-сервер

- URL группы

- Запрещённые слова

FTP политики по умолчанию позволяют запрещать:

В дополнение к параметрам по умолчанию администратору предоставляется возможность самому составить правила запрета\разрешения. Вкладка «Фильтры» также содержит довольно серьёзный пункт - «Антивирусы», благодаря которому осуществляется безопасный, в плане вирусной активности, HTTP и FTP трафик. Хочется заметить, что в стандартную поставку (при покупке соответствующей лицензии) входит антивирус McAfee, а остальные пакеты (Symantec, Avast и т.д.) требуют наличия специальных плагинов. Отдельными опциями активному антивирусному пакету предоставляется возможность проверять протоколы SMTP (передача почты - 25 порт), POP3 (получение почты - 110 порт), HTTP (протокол гипертекста- 80 порт) и FTP (протокол передачи файлов- 21 порт). Отдельными пунктами администратор имеет возможность разрешить\запретить проверку файлов с указанным разрешением и создать правила для получения\приёма почты. Следующей вкладкой меню «Конфигурация» является вкладка «Definitions» (Определения), все её компоненты непосредственно связаны с меню «Политика трафика» и являются вспомогательными. - «Services» (Сервисы), необходим для определения сервисов (пример ping, telnet, ssh и другие), которые впоследствии используются для создания правил брандмауэра. Также существует возможность создавать правила вручную с указанием протоколов и портов. - «Time Ranges» (Временные интервалы), определяет время, в которое то или иное правило должно работать. Администратор может установить время не только на необходимые дни (например, все кроме выходных или праздничных дней), но и непосредственно часы. - «Address Groups» (Адресные группы), помогает определиться администратору в выделении групп сети (комбинации IP адресов, IP диапазоны и тд). Вкладка «Dial on-demand» (Набор по требованию) играет роль проводника, то есть, к примеру, если WinRoute связан с Интернетом через модемную связь, то при обращении к Интернету пользователя происходит автоматический набор номера. Вкладка «Routing Table» (Таблица маршрутизации). Маршрутизация - это одно из самых тонких мест всего пакета, с помощью неё администратор осуществляет прокладку маршрутов для трафика. В настройке нет ничего сложного, так как интерфейс конфигурирования напоминает Windows и Unix, где всего лишь нужно заполнить несколько полей: сеть, маска, шлюз и интерфейс. Вкладка «Logs & Alerts» (Журналы и уведомления) - вкладка, осуществляющая управление уведомлениями и журналами. В разделе «Logs settings» (Настройка журналов) существует возможность изменения настроек ведения журналов, а в разделе «Alerts settings» (Настройка уведомлений) имеются довольно любопытные опции предупреждения об опасных ситуациях администратора не только по электронной почте, но и с помощью SMS-сообщений, отсылаемых на сотовый телефон. «Advanced Options» (Дополнительные настройки) включают в себя семь вкладок: - Security Settings

- Web Interface

- ISS OrangeWeb Filter Settings

- Update Checks

- SMTP Relay

- Quota / Statistics

- P2P Eliminator

Следующим пунктом «глобальной» настройки является «Users and Groups» (Пользователи и Группы). Данный пункт должен быть уже хорошо известен администраторам систем и сетей, так как является основой наладки конфиденциальности посредством раздачи ролей (прав). Сначала администратор заводит вершину пирамиды - «группы», наделяя их соответствующими правами (права администратора или простого пользователя, использование VPN, изменение правил фильтров, выбор подключений и т.д.). После определения групп администратор должен завести пользовательские учетные записи, которые будут помещены в уже созданные группы. Каждому аккаунту предоставляется возможность установить квоту (совместно с пунктом Quota / Statistics), дополнительные правила работы с гипертекстом (ActiveX, скрипты и аплеты). Также существует возможность автоматически авторизовать пользователя по IP адресу.  Пункт «Status» (Статус) информационный, так как несёт в себе информацию о пользователях: - Host/Users

- Connections

- Statistics

- VPN Clients

- Alert Messages

Последним и одним из самых часто используемых пунктов главного меню считается «Logs» (Журналы). Данный пункт информирует администратора обо всех действиях, происходящих на сервере:

Подведение итогов: В процессе тестирования продукта возник ряд вопросов по тонкой настройке, которые были с успехом решены с помощью форума www.winroute.ru/forum, а также при поддержке специалистов официального дистрибутора Kerio - компании АВ Софт (http://www.avsoft.ru/). Kerio WinRoute Firewall является мощным продуктом, совмещающим в себе продуманный пользовательский интерфейс, огромное количество индивидуальных разработок и внедрение серверных приложений в новом ракурсе. Данный продукт пользуется огромной популярностью среди администраторов сетей по всему миру и, по мнению многих специалистов, является лидером среди Windows-серверных пакетов, который позволяет без всяких трудностей «поднять» сеть и установить при грамотной настройке мощный барьер на пути хакеров. Автор: Юрий Евстифеев |

| ||||||||||||||||

| ||||||||||||||||

| Copyright © CompDoc.Ru | ||||||||||||||||

| При цитировании и перепечатке ссылка на www.compdoc.ru обязательна. Карта сайта. |